Es ist wahrscheinlich für die meisten Menschen das meistgenannte – aber für viele auch das unbekannteste – Werkzeug zur Abwehr von Cyber- und Hackerangriffen nach dem Virenschutz: die Firewall. In Filmen wird schnell „die Firewall geknackt“, auf vielen PCs wird sie voreilig deaktiviert, sobald es Kommunikationsprobleme gibt.

Gerade kleine und mittelständische Unternehmen scheuen die Aufwände und verkennen den Nutzen, den moderne Firewalls mit sich bringen. Doch was ist das nun „diese Firewall“?

Wie funktioniert eine Firewall?

Alle Geräte, die im Internet unterwegs sind, kommunizieren mit einem bestimmten Adress-Schema, den IP-Adressen. Stark vereinfacht gesagt, ist das die Hausanschrift inkl. Postleitzahl eines Geräts. Damit auf einem Server nicht nur ein Dienst von außen ansprechbar ist, sondern mehrere Dienste zuordenbar ist, hat jeder Dienst eine standardisierte Nummer: den Port.

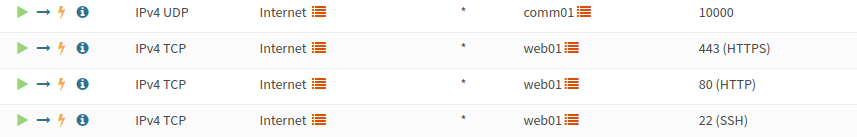

So, also Server haben IPs zum ansprechen und Ports zur Identifikation des Dienstes. Unsere Endgeräte haben auch IPs. Firewall-Administratoren können nun Regeln erstellen, welche IP mit welcher IP über welchen Port kommunizieren darf. Um das Ganze nicht so kleinteilig zu machen, ermöglichen Firewalls die Zusammenfassung von mehreren IPs zu Netzen sowie die Erstellung von Gruppen, z.B. „Smartphones“, „Admin-PCs“, „Update-Ziele“.

Für die Erstellung eines solchen Regelwerks benötigt man zum Einen eine gute Dienste-Expertise als auch Erfahrung in der Erstellung eines Regelwerks. Das Ziel sollte sein, die Sicherheit möglichst hoch und die Aufwände möglichst gering zu halten.

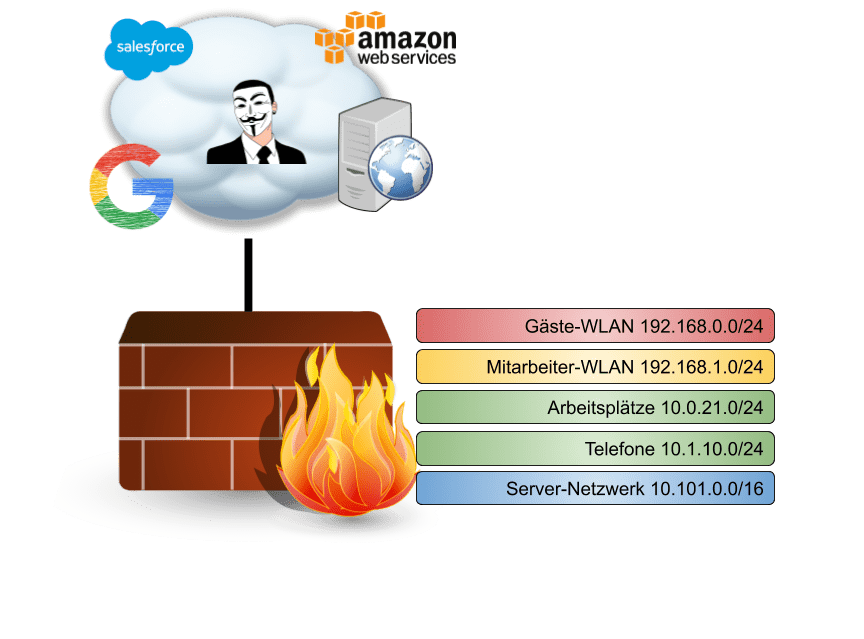

Firewalls werden in der Regel als Router eingesetzt und sollen Netzwerke mit unterschiedlichen Schutzbedarf oder Vertrauenswürdigkeiten von einander trennen. Das interne Netz einer Firma hat einen erhöhten Schutzbedarf und ist per se vertrauenswürdig, da man selbst kontrolliert, wer Zugang zum Netzwerk hat. Das Internet dagegen ist unbekannt und unkontrolliert. Darum setzt man eine Firewall zum Beispiel genau auf die Schnittstelle zwischen Internet und Firmennetz ein. Dabei ist Firewall eher ein Marketing-Begriff. Sofern das System nur auf IP- und Port-Ebene arbeitet, ist das ein reiner Paketfilter.

Ein Paketfilter kann beispielsweise verhindern, dass unverschlüsselte Protokolle (wie Telnet) oder sensible Anwendungen (wie SMB oder LDAP) das Firmennetz verlassen können. Auch ausgehende Verbindungen zu Botnetzen (wie bspw. IRC) können unterbunden werden.

Intrusion Detection Systems

Intrusion Detection und Prevention Systems gehen einen Schritt weiter. Da auch schädliche Daten über vermeintlich erlaubte Verbindungen möglich sind, müssen Firewalls sie auch auf den Inhalt hin überprüfen. IDP-Systeme verfügen über Muster, die schädliche Kommunikationen aufspüren sollen. Der Nachteil ist, dass IDP-Systeme jedes Paket gegen eine große Anzahl an Muster prüfen muss. Das erfordert Rechenleistung. Aber es bietet auch eine große Zahl an Reportings.

Reicht ein NAT-Router aus?

Oftmals wird behauptet, dass ein Router (wie eine Fritzbox oder ein Speedport) mit der NAT-Funktion ausreicht, um für Firmen einen Basisschutz herzustellen. Es stimmt, dass es für Angreifer schwerer ist, Endgeräte zu erreichen, die „genattet“ werden. Schwerer, aber nicht unmöglich. Ist die Schadsoftware erst einmal installiert, ist die Kommunikation von innen nach außen unkontrolliert möglich – ideal für Ransomware.

Diese einfachen Router können nur zwischen dem internen und dem externen Netzen trennen, aber keine weiteren Unterscheidungen im Firmennetz vornehmen. Solche Segmentierungen fordern aber Zertifizierungen wie die ISO 27001. Weiterhin fehlt ihnen die Möglichkeit, Dienste explizit zu sperren. Zudem spricht der Fortschritt gegen den „NAT-Schutz“: mit dem kommenden IPv6 fällt die NAT-Funktionalität weg.

Ersetzen Sie daher einen einfachen Router mit einer Firewall (wie, das zeigen wir in unserem Artikel über IPS mit einer OPNsense-Firewall). Erzeugen Sie Subnetze für unterschiedliche Zwecke und Risikograde und reglementieren Sie den Verkehr dazwischen. Erweitern Sie die Firewall um IDPS, um auch den erlaubten Traffic zu überwachen. Zudem können Sie die Firewall auch für VPNs (z.B. für Home Offices) nutzen.